Cuáles son los principales ataques para comprometer una tarjeta SIM

Explicamos cuáles son los principales métodos para atacar una tarjeta SIM y damos algunos consejos para protegernos.

Podemos decir que cualquier dispositivo que utilicemos, cualquier servicio o programa, puede llegar a sufrir algún problema de seguridad en un momento dado. Es por ello que siempre debemos mantener protegidos todos los equipos, contar con actualizaciones y programas que nos ayuden a evitar el malware. Sin embargo los piratas informáticos constantemente buscan la manera de atacar. En este artículo vamos a hablar de qué métodos pueden usar para atacar una tarjeta SIM . Es algo que podría comprometer seriamente nuestra privacidad.

Ciberseguridad proteccion contra el ataque 1 51 - FasterCapital

Guía definitiva de seguridad para dispositivos móviles

Autenticación y seguridad de las aplicaciones, principales retos de las fintech, Finanzas

Prevencion de vulneracion de datos mitigar el riesgo de un ataque 1 51 - FasterCapital

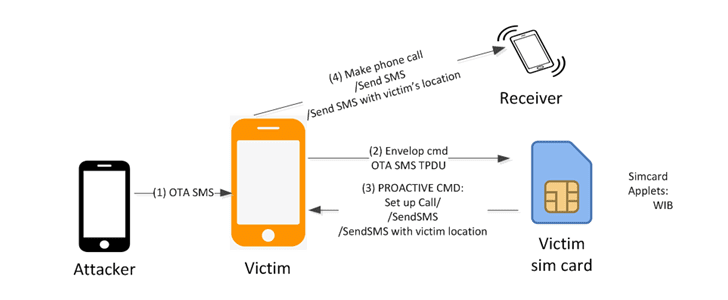

Simjacker: el fallo en tu SIM para hackear tu móvil sólo con un SMS

Ciberhigiene mantener la resiliencia frente al ataque del 151 - FasterCapital

▷🥇Más tarjetas SIM vulnerables al ataque Simjacker que las reveladas anteriormente

SIM swapping: qué es y cómo detenerlo

Cómo saber el número ICC ID de la tarjeta SIM de tu móvil

▷🥇Más tarjetas SIM vulnerables al ataque Simjacker que las reveladas anteriormente

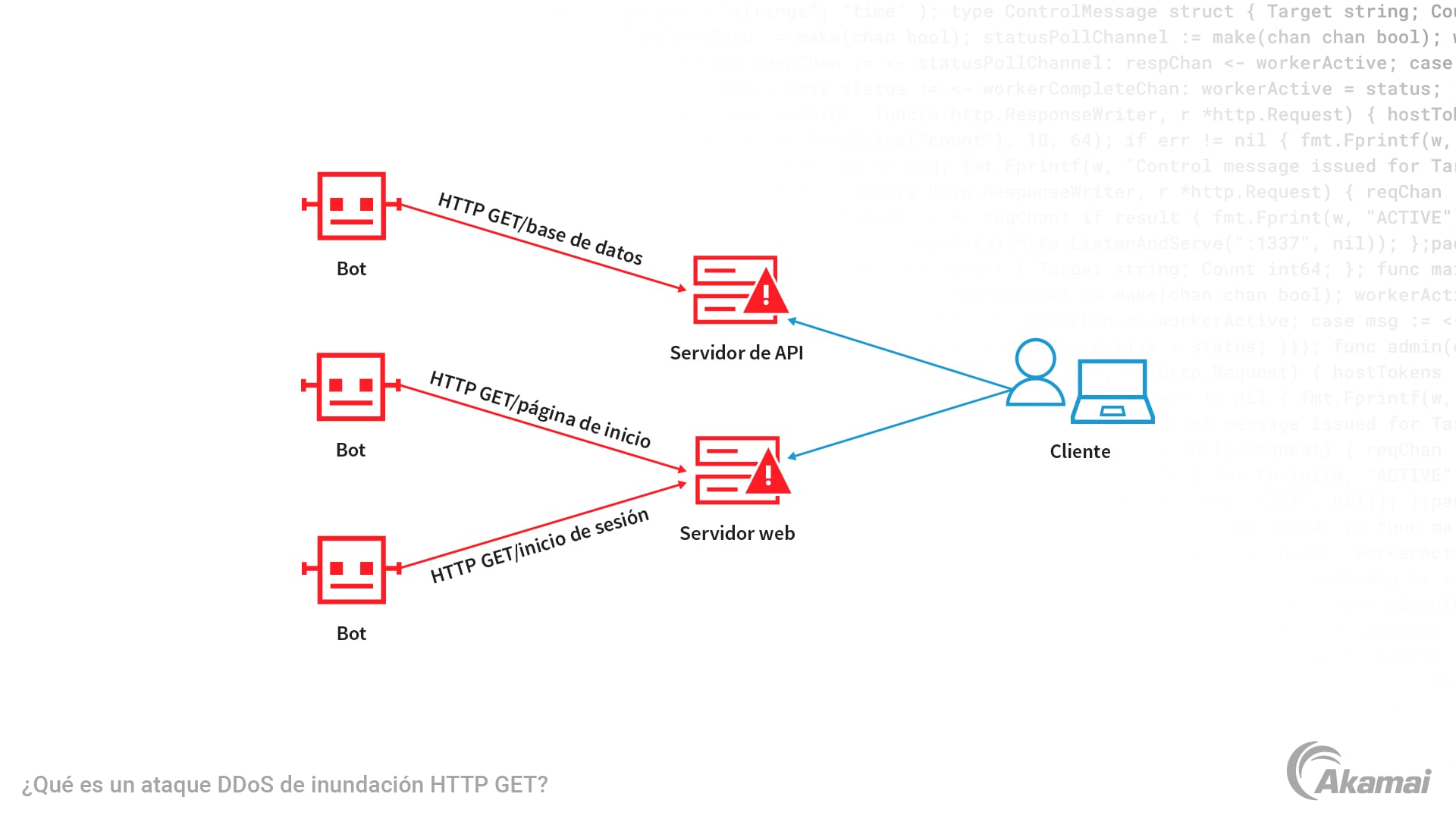

Qué es un ataque DDoS de inundación GET?, ¿Cómo funciona la inundación GET?

Ciberhigiene mantener la resiliencia frente al ataque del 151 - FasterCapital

Cuáles son los principales ciberataques a los smartphones? : Applicantes – Información sobre apps y juegos para móviles